iwebsec_xss漏洞

2024-11-29 12:56:32

# iwebsec

01-反射型XSS漏洞

?name=i<script>alert(1);</script>

直接在前端显示的时候执行,仅一处执行

02-存储型XSS漏洞

1<script>alert(1);</script>

会存储在数据库中,其他人访问时也会触发

都没什么过滤啥的,当认识一下名词吧

03-DOM XSS漏洞

DOM型是只涉及前端而已,与后端数据库无关系

<script>alert(1);</script>没反应,没触发

<img src=1 onerror=alert(1)>一开始使用的是onlaod但是不触发

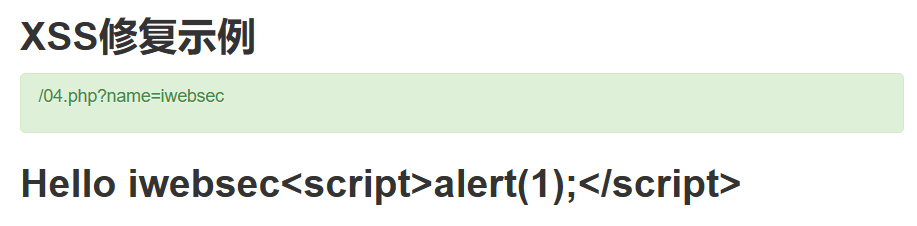

04-XSS修复示例

?name=iwebsec<script>alert(1);</script>

1 | <?php require_once '../header.php'; ?> |